< Solutions />

L'innovazione digitale ha cambiato e sta cambiando radicalmente il mondo come lo conosciamo. La rivoluzione è già iniziata!

KibiBits supporta le aziende e i professionisti nei processi di adeguamento al futuro digitale, aiutandoli a concretizzare solidi progetti di innovazione che mirano al rafforzamento, all'espansione e all'acquisizione di strumenti, capacità e competenze

per affrontare le questioni urgenti di un mercato sempre più dinamico e competitivo.

Soluzioni che considerano le esigenze.

KibiBits analizza insieme a te i bisogni e ricerca le soluzioni esplorando le infinite possibilità offerte dalle tecnologie digitali moderne.

E' la ragione che ci spinge a non smettere mai di conoscere, apprendere, comprendere, correggere, analizzare, studiare e applicare sul campo.

Un processo di formazione continuo motivato dalla voglia di ricercare e scoprire, di andare sempre più a fondo per cogliere le potenzialità che possono per te fare la differenza.

Questo approccio ci consente di offrire soluzioni tecnologiche moderne, versatili e funzionali adatte alle tue esigenze strategiche di crescita e di business.

KibiBits può aiutarti se...

-

Dipendi da dati decentralizzati che non riesci a sfruttare adeguatamente e immediatamente

Fogli di calcolo, file di testo, vecchi database, e-mail, software obsoleti e tanto altro sono molto spesso motivo di spreco di risorse, confusione e frustrazione, errore, rallentamento operativo generale e perdita di efficienza e agilità.

Se solo avessi gli strumenti adatti eviteresti di sprecare ore di prezioso tempo e di andare incontro alle inevitabili conseguenze!

Possiamo aiutarti a collezionarli, normalizzarli, centralizzarli, metterli a disposizione della tua organizzazione subordinandoli alle Policy Aziendali di Sicurezza e - perchè no - a sfruttarli strategicamente, grazie a potenti tecnologie come il Machine Learning e il Deep Learning, per, ad esempio, prendere decisioni sistematiche o fare previsioni avanzate. - Hai deciso di implementare soluzioni software che siano in grado di assecondare le reali esigenze del tuo business e della tua organizzazione, esplorando le infinite possibilità offerte dalle tecnologie digitali moderne

- Necessiti di un portale e di servizi web sicuri, performanti e altamente efficienti

- Stai valutando la possibilità di adottare un modello di cloud computing per:

- migliorare la qualità generale dei tuoi servizi adattandoli ad alti standard qualitativi e a Service Level Agreements (SLA) garantiti

- sfruttare architetture moderne basate su principi tecnologici avanzati

- abbandonare definitivamente le strutture monolitiche degli applicativi legacy che vengono ancora oggi utilizzati nella tua organizzazione

- favorire l'interoperabilità e la comunicazione tra i diversi servizi e database sfruttando le potenzialità e la flessibilità delle API (Application Programming Interface)

- ridisegnare i servizi o i processi affinchè siano più adatti alle esigenze dei tuoi clienti e del tuo business

- sfruttare le infinite possibilità di "scalare", ovvero di adattare la tua infrastruttura alle reali esigenze di breve, medio o lungo termine

- eliminare le spese in conto capitale necessarie per l'acquisto di hardware e i costi legati alla gestione e manutenzione dei data center di tua proprietà

- Vuoi definire adeguate misure di prevenzione dagli attacchi informatici per garantire protezione sistematica delle informazioni a tutela dei tuoi clienti, dei tuoi partner e del tuo business

Per qualsiasi necessità KibiBits è a tua disposizione. Forniamo consulenze gratuite assolutamente NON vincolanti e siamo sempre pronti ad ascoltarti.

< Software Engineering />

Come operiamo?

Indagine preliminare finalizzata alla definizione delle caratteristiche, delle funzionalità principali e delle architetture.

Identifica i punti di forza e di debolezza, con focus primario su esigenze e opportunità, e traduce le necessità in soluzioni tecnologiche innovative che possano garantire efficienza massima e marginalità.

Analisi che, attraverso approfondimenti mirati, si concentra sulla valutazione della possibilità tecnica di realizzazione, dei costi e della redditività presunta di un progetto, in riferimento a logiche di sostenibilità.

Si concentra sui rischi e sulle opportunità individuate, definendo la probabilità di successo e la sostenibilità economica e finanziaria del progetto.

Pianificazione e programmazione delle attività finalizzate alla realizzazione delle soluzioni individuate a partire da norme tecniche, criteri di sicurezza informatica, caratteristiche di scalabilità, simulazioni, ipotesi, calcoli, ragionamenti, sperimentazioni, specifiche e disegni.

Si definiscono nel dettaglio le architetture di supporto, le logiche e le strutture dei singoli componenti.

Realizzazione vera e propria, in complessi ambienti di sviluppo integrati, attraverso la stesura del codice secondo il modello individuato.

Gli ambienti di sviluppo migliorano l'efficienza degli sviluppatori e garantiscono un'adeguata qualità del software. Aiutano a semplificare i flussi di lavoro e consentono una gestione efficace.

Consente al team preposto di collaudare i blocchi implementati al fine di valutare l'indice UX (User-eXperience), individuare e correggere eventuali errori (bugs) e verificare che i requisiti richiesti siano pienamente rispettati.

Rilascio del progetto, ovvero migrazione del codice in ambiente di produzione e pubblicazione in versione stabile resa disponibile agli utilizzatori secondo i termini di licenza.

Attuazione del piano di monitoraggio correttivo, adattivo ed evolutivo finalizzato all'implementazione e all'adeguamento del progetto rilasciato a esigenze emergenti.

Attuazione del piano di formazione e addestramento delle risorse umane (utilizzatori) per consentire il raggiungimento di elevati livelli di coinvolgimento e piena conoscenza e padronanza dei sistemi di gestione, condizione necessaria per un ottimale performance economica dell'investimento.

Con l'aiuto della nostra esperienza, agilità e servizi tailored ti supportiamo affinchè la visione tecnologica e la strategia del tuo business lavorino insieme per produrre i giusti risultati fin dall'inizio.

Non intendiamo abbandonarti perchè miriamo a farci considerare non solo parte delle tue decisioni ma anche artefici.

L'innovazione digitale sta cambiando gli scenari a una velocità vertiginosa e adattarsi al progresso non può che essere la strategia più lungimirante per rimanere competitivi e performanti.

KibiBits si adopera basandosi su ciò di cui hai effettivamente bisogno.

< Defensive Security />

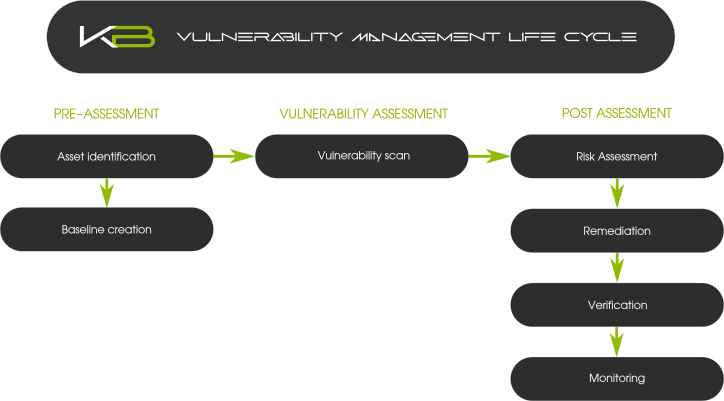

< Vulnerability Management Life Cycle />

Il ciclo di vita della gestione delle vulnerabilità è un processo importante che esamina continuamente gli ambienti IT e aiuta a identificare, valutare e correggere i punti deboli della sicurezza prima che possano essere sfruttati.

Include la definizione della postura e delle politiche di rischio per un'organizzazione, la creazione di un elenco completo dei sistemi attivi, la scansione e la valutazione complessiva dell'ambiente alla ricerca di vulnerabilità ed esposizioni e

l'adozione di misure per mitigarle.

La sua implementazione aiuta concretamente a ottenere una prospettiva strategica sulle possibili minacce alla sicurezza e rende gli ambienti informatici insicuri più resistenti e resilienti agli attacchi.

La gestione delle vulnerabilità fornisce i migliori risultati quando viene implementata in una sequenza di fasi organizzate che sono:

- Pre-valutazione in cui si identificano le risorse e si crea una linea di base (baseline)

- Valutazione in cui si effettua una scansione finalizzata al rilevamento delle vulnerabilità

- Post-valutazione che include: Valutazione dei rischi, Correzione, Verifica e Monitoraggio

< Pre-Valutazione />

La fase di pre-valutazione è una fase preparatoria che prevede la definizione di politiche e standard, la demarcazione del perimetro o ambito della valutazione, la stesura di adeguate procedure di protezione delle informazioni e l'identificazione e la

classificazione degli asset critici per creare una buona base per la gestione delle vulnerabilità e per definire i rischi in base alla criticità e all'incidenza operativa di ciascun sistema nell'infrastruttura.

Prevede inoltre la raccolta di informazioni sui sistemi identificati per conoscere lo stato delle porte, i software di cui sono dotati, i driver e la configurazione di base al fine di tracciare, sviluppare e mantenere una linea di base (baseline).

Le creazione di una baseline contempla a sua volta le sottofasi seguenti:

- Comprendere adeguatamente i processi aziendali e identificare le applicazioni, i dati e i servizi che li supportano

- Identificare il software approvato, i driver e la configurazione di base di ciascun sistema

- Creare un inventario di tutti gli asset e classificare quelli critici secondo priorità

- Comprendere adeguatamente l'architettura di rete e mappare l'infrastruttura

- Rilevare i controlli già in atto

- Comprendere l'implementazione delle politiche e la conformità delle pratiche standard ai processi aziendali e definire l'ambito della valutazione

- Creare procedure di protezione delle informazioni per supportare una pianificazione, una programmazione, un coordinamento e una logistica efficaci

La classificazione mira a identificare i rischi più elevati in un'organizzazione e ad attribuire priorità agli asset in base all'impatto risultante da eventuali guasti e/o compromissioni e alla loro incidenza operativa.

La definizione delle priorità aiuta a:

- Valutare e stabilire le soluzioni strategiche da adottare in caso di incidenti che coinvolgono gli asset

- Esaminare il livello di tolleranza al rischio

- Organizzare metodi per classificare gli asset secondo priorità

< Valutazione />

La fase di valutazione delle vulnerabilità si riferisce all'identificazione delle vulnerabilità nell'infrastruttura, includendo i sistemi operativi, le applicazioni web e i server web finalizzata alla minimizzazione dei livelli di rischio.

L'obiettivo finale è pertanto quello di analizzare, esaminare, valutare e segnalare le esposizioni dei sistemi alle minacce informatiche.

Le scansioni di vulnerabilità possono anche essere eseguite su modelli di conformità applicabili per valutare le debolezze dell'infrastruttura rispetto alle linee guida di conformità.

La fase di valutazione comprende l'esame dell'architettura della rete, la valutazione delle minacce, l'esecuzione di test di penetrazione, l'esame e la valutazione della sicurezza fisica, l'analisi degli asset fisici, la valutazione della sicurezza operativa,

l'osservazione delle politiche e delle procedure e la valutazione delle interdipendenze dell'infrastruttura.

La fase di valutazione nel dettaglio include:

- Esaminare e valutare la sicurezza fisica

- Verificare la presenza di configurazioni errate e di errori umani

- Eseguire sofisticate scansioni delle vulnerabilità

- Selezionare le tipologie di scansione in base ai requisiti concordati

- Identificare e prioritizzare le vulnerabilità

- Identificare i falsi positivi e i falsi negativi

- Applicare il contesto aziendale e tecnologico ai risultati delle scansioni

- Eseguire la raccolta di informazioni OSINT (Open Source Intelligence) per convalidare le vulnerabilità

- Creare un rapporto dettagliato che descriva al meglio i risultati delle indagini condotte e delle scansioni effettuate

< Post-Valutazione />

La fase di post-valutazione, nota anche come fase di raccomandazione, comprende la valutazione del rischio, la correzione, la verifica e il monitoraggio e viene eseguita sulla base dei risultati ottenuti in fase di valutazione.

La caratterizzazione del rischio è classificata in base a criteri chiave, che aiutano a definire le priorità da attribuire alle voci riportate nell'elenco delle raccomandazioni.

I compiti svolti nella fase di post-valutazione sono:

- Creare un elenco di priorità per le raccomandazioni basate sull'analisi dell'impatto

- Sviluppare un piano d'azione per implementare la correzione proposta

- Acquisire le lezioni apprese e sfruttarle per migliorare il processo

- Condurre attività di formazione, sensibilizzazione e addestramento delle risorse umane

< Valutazione del rischio />

Nella fase di valutazione del rischio, i rischi vengono identificati, caratterizzati e classificati insieme alle tecniche utilizzate per controllarne o ridurne l'impatto. È un passo importante per identificare i punti deboli nell'architettura IT di un'organizzazione.

In questa fase, tutte le incertezze gravi associate al sistema vengono valutate e classificate come prioritarie, e si pianifica la correzione per eliminare definitivamente i difetti del sistema.

La valutazione del rischio riassume le vulnerabilità e i livelli di rischio identificati per ciascuno degli asset selezionati e determina se il livello di rischio per un particolare asset è critico, alto, moderato o basso.

La correzione viene pianificata in base al livello di rischio determinato, quindi le vulnerabilità ad alto rischio vengono affrontate per prime al fine di ridurre le possibilità di sfruttamento che possono determinare un impatto negativo sull'organizzazione.

I compiti svolti nella fase di valutazione del rischio comprendono:

- Eseguire la categorizzazione del rischio in base alla classificazione del rischio (critico, alto, moderato, basso)

- Valutare il livello di impatto

- Determinare i livelli di minaccia e di rischio

< Correzione />

Il processo di correzione prevede l'applicazione di azioni correttive ai sistemi vulnerabili per mitigare o ridurre l'impatto e la gravità delle vulnerabilità.

Comprende fasi quali la valutazione delle vulnerabilità, l'individuazione dei rischi e la progettazione di rimedi per le vulnerabilità. È importante che il processo di rimedio sia specifico, misurabile, raggiungibile, pertinente e limitato nel tempo.

I compiti svolti nella fase di rimedio comprendono:

- Definire le priorità di rimedio in base alla classificazione del rischio

- Sviluppare un piano d'azione per implementare la raccomandazione o il rimedio

- Eseguire un'analisi delle cause principali

- Applicare patch e correzioni

- Formare e sensibilizzare le risorse umane

- Eseguire la gestione delle eccezioni e l'accettazione del rischio per le vulnerabilità che non possono essere rimediate

< Verifica />

In questa fase, il team di sicurezza esegue una nuova scansione dei sistemi per valutare l'efficacia delle azioni correttive applicate agli asset interessati.

I compiti svolti nella fase di verifica comprendono:

- Ricognizione dei sistemi per valutare l'efficacia delle azioni correttive applicate

- Esecuzione di un'analisi dinamica

- Revisione della superficie di attacco

< Monitoraggio />

Le organizzazioni devono eseguire un monitoraggio regolare per mantenere la sicurezza dei sistemi e per contrastare le minacce che, com'è noto, si evolvono senza sosta. Il monitoraggio continuo, come da best practice di sicurezza, permette di identificare le nuove minacce potenziali e evidenziare le nuove vulnerabilità. In questa fase si concentra generalmente il focus sui registri (logs) essenziali di strumenti come Intrusion Detection System (IDS), Intrusion Prevention System (IPS), Security Information and Event Management (SIEM) e Firewall. Le attività svolte comprendono:

- Scansione e valutazione periodica delle vulnerabilità

- Correzione tempestiva delle vulnerabilità identificate

- Monitoraggio dei registri di rilevamento e prevenzione delle intrusioni

- Implementazione di politiche, procedure e controlli